terça-feira, 31 de janeiro de 2023

GitHub Revokes Code Signing Certificates Following Cyberattack

http://dlvr.it/ShkC6V

Cibercrimes com salários de até US$ 20 mil / mês !

Indústria do cibercrime oferece salário de até US$ 20 mil por mês

Matéria completa no link abaixo:https://www.cisoadvisor.com.br/industria-do-cibercrime-oferece-salario-de-ate-us-20-mil-por-mes/

Dívidas afetam adesão ao Simples e entidades pedem prazo

http://dlvr.it/Shjyqn

Inteligência artificial reduz de 233 para 177 dias tempo de ação judicial

http://dlvr.it/Shjs8q

LGPD as multas iniciam em fevereiro

As primeiras multas em relação ao descumprimento da Lei Geral de Proteção de Dados devem começar em fevereiro

Os contadores devem avisar seus clientes sobre as multas para evitar problemas.

Dia 28 de janeiro comemoramos o Dia Internacional da Proteção e Privacidade dos Dados, mas será que o Brasil tem o que comemorar?

De acordo com a pesquisa realizada pela Fortinet, uma das maiores empresas de soluções em segurança cibernética, no primeiro semestre de 2022 o Brasil sofreu 31,5 bilhões de tentativas de ataques cibernéticos às empresas, 94% superior se comparado com 2021.

A adequação à Lei Geral de Proteção de Dados (LGPD) reduz a possibilidade de sucesso desses ataques.

É bom destacar que adequação à LGPD não é apenas adequação de documentos, como muitos imaginam, mas, é principalmente, proteção do banco de dados através de medidas técnicas e administrativas.

Exemplo de medidas administrativas:

- Política de mesa limpa;

- Treinamento constante dos empregados;

- Monitoramento de cumprimento dos processos;

- Mudança de mesas de lugar evitando acesso, mesmo que visual, indevido a computadores que contém dados pessoais;

- Trancar com chaves tetra os arquivos físicos ou os data centers, entre outros.

Em relação às medidas lógicas, destacamos:

- Política de segurança da informação;

- Utilizar a segurança https no seu website;

- Controle de acesso com login e senha que mudam a cada três meses;

- Utilização de senhas alfanumérica que também incluem um caractere especial;

- Duplo fator de proteção de autenticação;

- Firewall atualizado;

- Levantamento de mais de uma camada de proteção, se for o caso, dentre outros.

Cabe a você, contador, conscientizar seus clientes da importância da proteção dos dados pessoais, compartilhando com eles este conteúdo.

Se analisarmos que a LGPD entrou em vigor dia 18 de setembro de 2020, até que a Autoridade demorou para começar a aplicar as sanções.

E a pergunta que não quer calar: “seus clientes estão adequados ou serão os primeiros a sofrerem com as sanções?”

Lembrando que, muito pior que a multa, que pode chegar a 50 milhões de reais, é a perda de confiança na marca que pode destruir a saúde financeira da empresa.

Pensando nisso, contador, avise seus clientes, as primeiras multas já estão pra sair.

segunda-feira, 30 de janeiro de 2023

NIST Framework

A evolução tecnológica que ocorre em todas as áreas abre um leque de oportunidades para o desenvolvimento social, profissional e humano. É inegável que o dia a dia das pessoas se torna muito mais produtivo com esses avanços.

Entretanto, a mesma porta de oportunidades se abre para os riscos cibernéticos, algo que tem tirado o sono de gestores das mais diversas empresas ao redor do mundo.

Para impedir que esses avanços se tornem armadilhas, é importante que exista um controle sobre os riscos avaliando as vulnerabilidades, mitigando, respondendo aos incidentes e se recuperando de forma que minimize quaisquer impactos.

Gerir esse ciclo pode parecer algo muito complexo, mas para isso existe o NIST CiberSecurity Framework, que como o próprio nome sugere, é uma metodologia que quando seguida ajuda a garantir uma gestão completa da cibersegurança.

O que é o NIST Framework?

A metodologia NIST CyberSecurity Framework foi desenvolvida por uma agência governamental federal dos Estados Unidos da América, a NIST.

A missão da NIST é promover a inovação e a competitividade industrial dos EUA por meio do avanço da ciência de medição, padrões e tecnologia de forma a aumentar a segurança econômica e melhorar nossa qualidade de vida.

Dividida em 5 funções principais, mas que reúnem 23 categorias e 108 subcategorias com diversas orientações para criar ou melhorar um programa de cibersegurança.

Essas orientações fazem referência a outras normas já consolidadas como padrões de segurança cibernética, tais como ISO 27001, COBIT, ISA-62443 e o CCS CSC, entre outros. Além disso, é atualizado e evolui conforme as suas normas base e a tecnologia evolui.

Com isso a NIST CyberSecurity Framework é muito utilizada no mundo todo para seguir os padrões de qualidade em um serviço de cibersegurança / segurança cibernética.

Quais as 5 funções do NIST Cybersecurity Framework?

Como já sabemos, o NIST Cybersecurity Framework é uma metodologia cíclica, ou seja, suas funções são conectadas de forma que se tenha uma melhoria contínua na gestão de riscos cibernéticos. Vamos falar um pouco sobre cada uma de suas funções:

Identificar

Essa função tem como objetivo duas coisas. A primeira é entender a organização em relação ao seu cenário de mercado, ativos e recursos. A segunda é, partindo desse entendimento, identificar os riscos à segurança da informação que envolvam os sistemas, pessoas, ativos, dados e quaisquer outros recursos.

Proteger

Uma vez identificados os riscos para a organização, a função de proteger consiste em mitigar esses riscos, seja diminuindo a chance dele se tornar um incidente ou diminuindo o impacto que será causado caso ocorra um incidente. Com isso busca-se garantir a disponibilidade, integridade e autenticidade das informações.

Detectar

Essa função tem como objetivo criar uma estrutura de atividades ou tecnologias para identificar a ocorrência de incidentes de segurança no menor tempo possível. Isso é importante uma vez que quanto mais cedo se detecta um incidente, menor o impacto dele.

Responder

Considerando um cenário em que ocorra um incidente de segurança, essa função irá descrever quais atividades deverão ser feitas para reduzir os impactos independentes de sua categoria.

Recuperar

Essa função visa a restauração de quaisquer serviços ou atividades afetadas pelo incidente e de entender quais fatores levaram a ocorrência. Isso é importante para a resiliência da organização.

Uma vez que se atinge a função de recuperar ou mitigar os riscos, uma nova identificação se inicia, e assim o ciclo todo.

A cibersegurança é um ciclo sem fim nas organizações privadas ou públicas, o NIST é uma ótima ferramenta para auxiliar nessa jornada.

Para saber mais recomendamos ler a documentação oficial: https://www.nist.gov/cyberframework

Microsoft Exchange

A Microsoft está pedindo aos clientes que mantenham seus servidores Exchange atualizados, e que também tomem medidas para reforçar o ambiente, como habilitar a Proteção Estendida do Windows e configurar a assinatura baseada em certificado de cargas úteis de serialização do PowerShell.

“Os invasores que procuram explorar os servidores Exchange não corrigidos não vão desaparecer”, disse a equipe da Microsoft em um post. “Existem muitos aspectos de ambientes Exchange locais não corrigidos que são valiosos para agentes mal-intencionados que procuram exfiltrar dados ou cometer outros atos maliciosos”.

A Microsoft também enfatizou que as mitigações emitidas pela empresa são apenas uma solução paliativa e que podem “se tornar insuficientes para proteger contra todas as variações de um ataque”, exigindo que os usuários instalem as atualizações de segurança necessárias para proteger os servidores.

Somente nos últimos dois anos, vários conjuntos de vulnerabilidades foram descobertos no Exchange Server – incluindo ProxyLogon, ProxyOracle, ProxyShell, ProxyToken, ProxyNotShell e um bypass de mitigação ProxyNotShell conhecido como OWASSRF – alguns dos quais foram amplamente explorados na natureza.

Em alguns casos, os servidores de teste usados para hospedar as cargas já eram os próprios servidores Microsoft Exchange comprometidos, sugerindo que a mesma técnica pode ter sido aplicada para expandir a escala dos ataques

Violação T-Mobile: episódio reforça a importância da proteção das APIs

Violação T-Mobile: episódio reforça a importância da proteção das APIs. As oito violações de dados sofrida pela empresa só comprovam essa realidade.

. Em todo o mundo, as Interfaces de Programação de Aplicativos (APIs), que possibilitam que aplicativos e computadores se comuniquem entre si, estão sob ataque. O recente episódio envolvendo a operadora T-Mobile, que desde 2018, já sofreu oito violações de dados só comprova essa realidade.

Esta semana, a empresa anunciou oficialmente que informações pessoais de 37 milhões de contas de clientes pós-pagos e pré-pagos foram violadas por meio da exploração de uma de suas APIs ao longo de 41 dias e que possibilitou o acesso a um conjunto limitado de dados, incluindo nome do cliente, endereço de cobrança, e-mail, número de telefone e data de nascimento.

De acordo com a Salt Security, empresa líder em segurança de API, em geral, a maioria das violações de dados de API geralmente resulta de um ou de uma combinação de quatro cenários de ataque diferentes: falta de visibilidade e governança da API, caso da provedora de telecomunicações australiana Optus; abuso e uso indevido da API, como experimentado pelo LinkedIn, Twitter, Peloton e, mais recentemente, pelo programa Infragard do FBI; lógica de negócios quebrada e credenciais roubadas, incluindo engenharia social e engenharia reversa, como ocorreu com Dropbox, Slack e CircleCI.

“O que estamos vendo hoje é que mesmo organizações maduras e muito sábias em segurança, como a T-Mobile, continuam a sofrer violações relacionadas à API. É muito difícil descobrir possíveis abusos e falhas de lógica de negócios no desenvolvimento e nos testes. Temos que assumir que lapsos de governança e falhas lógicas e potenciais de abuso são absolutos em ambientes de produção. Agora, mais do que nunca, é essencial que as organizações tenham proteção de tempo de execução de API adequada para detectar imediatamente atividades maliciosas quando uma API é abusada, comprometida ou está sob reconhecimento por um invasor”, explica Daniela Costa, diretora para a América Latina da Salt Security, líder em segurança de API.

A curva ascendente do número de ataques às APIs é confirmada pelo Relatório sobre o Estado da Segurança de API do Salt Labs*. O levantamento aponta que 94% dos clientes entrevistados enfrentaram problemas de segurança em APIs de produção sendo que 34% foram atingidos por mais de 100 tentativas de ataques por mês. A gravidade da situação fica ainda mais evidenciada com 20% dos entrevistados confirmando pelo menos um vazamento de informações internas devido à APIs inseguras.

* O levantamento foi compilado por pesquisadores da Salt Labs, divisão de pesquisa da Salt Security, utilizando dados de pesquisa de mais de 250 executivos e profissionais de segurança, aplicativos e DevOps, além de dados empíricos anonimizados e agregados de clientes da Salt Security obtidos através da Plataforma Salt Security de Proteção de API.

Sete passos para a criação de um plano de contingência

Sete passos para a criação de um plano de contingência. Fortinet enumera etapas a serem seguidas no caso de uma violação de dados.

O Dia Internacional da Proteção de Dados é comemorado no próximo sábado, 28 de janeiro, para lembrar que, no mundo hiperconectado de hoje, dados de clientes, usuários e funcionários são de extremo valor e protegê-los é fundamental, especialmente diante de um cenário de ameaças cibernéticas em expansão com a chegada de novas tecnologias digitais, de modelos híbridos de trabalho e do aumento do uso de aplicações críticas na nuvem.

“De acordo com os dados do nosso laboratório de inteligência de ameaças, o Brasil sofreu, de janeiro a setembro de 2022, um total de 50,3 bilhões de tentativas de ataques cibernéticos”, diz Frederico Tostes, country manager da Fortinet Brasil e VP de Cloud para América Latina. “Incidentes relacionados ao roubo de dados possuem consequências graves, não só legais, mas também reputacionais, além de impactar a operação e, consequentemente, as finanças de uma empresa.”

Com isso em mente, os especialistas em segurança cibernética da Fortinet enumeraram os sete principais passos para que as empresas comecem a criar um plano de contingência caso sejam vítimas de um ataque cibernético que comprometa os dados de sua organização:

- A primeira e mais importante etapa é fazer um inventário para determinar quais dados e recursos foram comprometidos ou roubados e quais processos de negócios são afetados por isso. Ao mesmo tempo, também são analisados quais sistemas foram infectados.

- É importante analisar quais requisitos regulatórios devem ser atendidos. Como regra geral, os dados críticos devem ser armazenados off-line por pelo menos um ano.

- Revisar quais autoridades locais e órgãos reguladores precisam ser envolvidos. Isso é especialmente crítico para organizações altamente regulamentadas, como as dos setores bancário, de mineração ou de energia, entre outras, pois o não cumprimento pode resultar em multas significativas.

- Coletar todas as evidências possíveis caso o incidente leve a consequências legais.

- Como os sistemas comprometidos precisarão ser colocados em quarentena, é importante possuir sistemas redundantes para que a análise forense possa ocorrer. Os recursos em quarentena são especialmente importantes para evitar que o ataque se espalhe.

- Dispor de ferramentas tecnológicas que permitam à equipe de TI traçar o caminho do ataque até sua entrada, para poder combatê-lo e isolá-lo, além de identificar quais outros sistemas foram comprometidos.

- Por último, é fundamental treinar e sensibilizar todos os colaboradores da organização, independentemente do departamento a que pertençam, para questões de cibersegurança pois, desta forma, é possível não só preveni-los como também criar um escudo humano que ajudará a detectar e comunicar qualquer irregularidade.

“Vemos que essa é uma preocupação recorrente nas empresas e que muitas não sabem nem por onde começar no caso de sofrerem algum tipo de perda de dados. A implantação de uma arquitetura integrada de rede e segurança, que conte com recursos de inteligência artificial para a prevenção e resposta a incidentes, contribui imensamente para a diminuição do impacto de uma potencial violação de dados”, explica Tostes. “Além disso, contar com serviços de consultoria, suporte a incidentes e avaliações de risco é outra recomendação importante, exatamente para que as empresas estejam mais bem preparadas e possam evitar a exposição de seus dados a criminosos antes de que isso aconteça.”

Zendesk hackeado após funcionários caírem em ataque de phishing

Zendesk hackeado após funcionários caírem em ataque de phishing. Empresa informou que a violação de dados que começou com uma campanha de phishing por SMS direcionada aos funcionários da empresa.

A Zendesk, fornecedora de soluções de atendimento ao cliente, sofreu uma violação de dados que resultou do phishing das credenciais da conta do funcionário por hackers.

A empresa de negociação e gerenciamento de portfólio de criptomoedas Coinigy revelou na semana passada que havia sido informada pela Zendesk sobre um incidente de segurança cibernética .

De acordo com o e-mail recebido pela Coinigy, a Zendesk soube em 25 de outubro de 2022 que vários funcionários foram alvo de uma “sofisticada campanha de phishing por SMS”. Alguns funcionários morderam a isca e entregaram suas credenciais de conta aos invasores, permitindo que acessassem dados não estruturados de uma plataforma de registro entre 25 de setembro e 26 de outubro de 2022.

A Zendesk disse à Coinigy que, como parte de sua revisão contínua, descoberta em 12 de janeiro de 2023, os dados de serviço pertencentes à conta da empresa podem estar nos dados da plataforma de registro. A Zendesk disse que não há indicação de que a instância Zendesk da Coinigy tenha sido acessada, mas sua investigação ainda está em andamento.

A Zendesk parece não ter publicado nenhuma declaração ou aviso relacionado a este incidente em seu site e a empresa não respondeu à consulta da SecurityWeek.

No entanto, com base nas informações disponíveis, é possível que o ataque ao Zendesk esteja relacionado a uma campanha chamada 0ktapus , na qual um agente de ameaça que parece ter motivação financeira atingiu mais de 130 organizações entre março e agosto de 2022, incluindo grandes empresas como Twilio e Cloudflare.

Os invasores 0ktapus usaram mensagens de phishing baseadas em SMS para obter credenciais de funcionários e as vítimas incluíam empresas de criptomoedas.

Twilio e Cloudflare descobriram violações em agosto, mas não havia indicação de que a campanha não estava em andamento, então é possível que os mesmos hackers tenham atacado o Zendesk alguns meses depois.

Embora a Coinigy pareça ter sido notificada pela Zendesk sobre a violação de dados apenas em janeiro de 2023, outras vítimas parecem ter sido informadas muito antes.

A exchange de criptomoedas Kraken, com sede nos EUA, informou os clientes sobre uma violação do Zendesk que envolvia phishing e acesso não autorizado ao sistema de registro do Zendesk em novembro. Kraken disse na época que, embora contas e fundos não estivessem em risco, os invasores visualizaram o conteúdo dos tíquetes de suporte, que continham informações como nome, endereço de e-mail, data de nascimento e número de telefone.

Esta não é a primeira violação de dados divulgada pela Zendesk. Em 2019, a empresa revelou que tomou conhecimento de um incidente de segurança que atingiu cerca de 10.000 contas .

Fonte: Security Week

Em tempos de 5G, iPhone 7 surpreende e é sucesso entre celulares revendidos

http://dlvr.it/ShgQM8

Open RAN terá até 20% do mercado em 2027

http://dlvr.it/Shg5k8

eSocial: Receita adia DCTFWeb para abril sobre dados de ações trabalhistas

http://dlvr.it/Shg4lm

Binance e Mastercard lan?am cart?o pr?-pago no Brasil

http://dlvr.it/ShfyhV

domingo, 29 de janeiro de 2023

Review Insights

Vendas de celulares na China caem ao menor n?vel em 10 anos em 2022, diz pesquisa

http://dlvr.it/ShcvSY

A busca urgente por c?psula radioativa com c?sio-137 perdida na Austr?lia

http://dlvr.it/Shckcb

O enigma que s? ser? resolvido em 2113 sob a Torre Eiffel

http://dlvr.it/ShcgtG

O enigma que s? ser? resolvido em 2113 sob a Torre Eiffel

http://dlvr.it/Shcfkt

Avatar pela IA

The Last of Us: ? poss?vel que uma pandemia de fungos crie zumbis na vida real?

http://dlvr.it/Shcbm6

sábado, 28 de janeiro de 2023

Usu?rios suspensos no Twitter v?o poder apelar

http://dlvr.it/ShZwl6

Renomada uiversidade francesa pro?be uso de ChatGPT por alunos

http://dlvr.it/ShZk6M

Realidade virtual traz hist?ria do Holocausto para novas gera??es

http://dlvr.it/ShZhHt

99 desafia prefeitos e lan?a motot?xi em SP e Rio

http://dlvr.it/ShZfVM

sexta-feira, 27 de janeiro de 2023

Dica do dia

|

Quase 7 milhões de dados de usuários são vazados e roubados por hackers todos os dias! Existem formas de você se proteger contra roubo de credenciais na internet. Usar senhas únicas para cada conta diminui a probabilidade de você ser vítima de roubo de identidade. Isso ocorre porque caso hackers consigam invadir uma das suas contas, eles poderiam facilmente ter acesso a outras contas utilizando as mesmas credenciais. Dessa forma, a melhor forma de se proteger é ter uma senha única para cada cadastro na internet. Uma outra recomendação é considerar o uso de geradores de senha confiáveis para garantir que a senha escolhida é a mais segura e forte possível. |

LGPD a segurança como lógica de garantia da lei

Os principios a serem observados no tocante as atividades de tratamento de dados estão elencados no art. 6º da LGPD. No inciso VII, encontra-se a "segurança", que é definida como a "utilização de medidas técnicas e administrativas aptas a proteger os dados pessoais de acessos não autorizados e de situações acidentais ou ilícitas de destruição, perda, alteração, comunicação ou difusão". Por sua vez, no inciso Vlll, está alinhada a "prevenção", compreendida como a "adoção de medidas para prevenir a ocorrência de danos em virtude do tratamento de dados pessoais".

Segurança e prevenção são duas premissas relevantíssimas na lógica da proteção de dados. Se, por um lado, a legislação ocupa-se de ditar minucioso conjunto de regras a serem observadas para o correto tratamento, entre as quais se destacam aquelas que concernem à finalidade e minimização, de outro lado, há que se reconhecer que, sem a segurança efetiva dos dados sob tratamento a lei não estará atendida.

As regras de segurança dizem respeito a medidas técnicas e também administrativas que se destinam a proteger os dados pessoais de acessos não autorizados e de outras situações ilícitas, acidentais ou não. Assim, a segurança constitui tema central da lei, sem o qual o sistema, como um todo, estará comprometido. Em outras palavras, a observância dos critérios da lei sem que sejam inseridas as medidas necessárias a garantir a segurança representará a frustração do propósito nuclear da legislação, que é a integral proteção dos dados pessoais, sob todos os aspectos.

#LGPD

quinta-feira, 26 de janeiro de 2023

ChatGPT bateu 1 milhão de usuários em apenas 5 dias, diz OpenAI

I

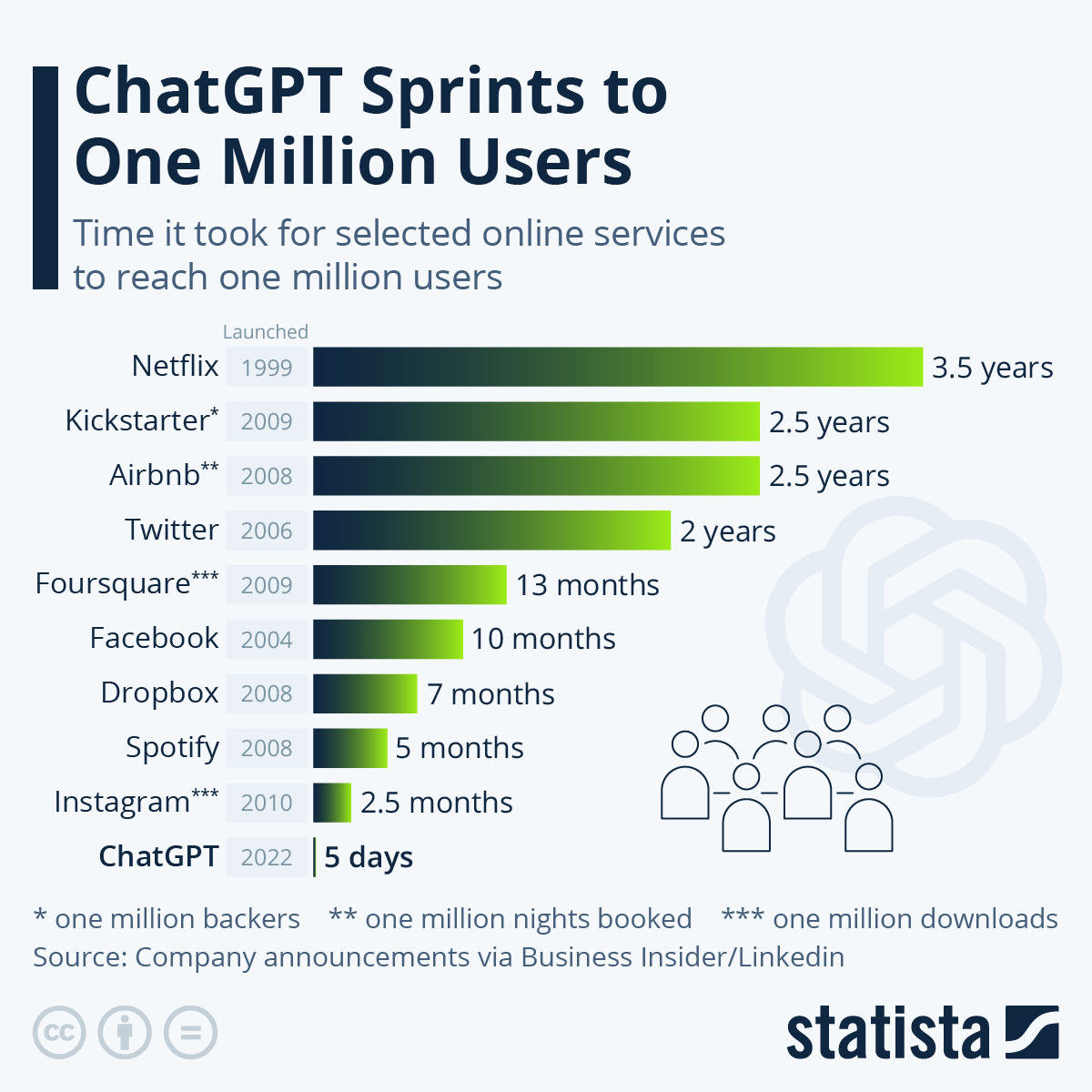

A OpenAI, empresa por trás do tão comentado ChatGPT, foi ao LinkedIn se gabar que precisou de apenas cinco dias do serviço disponível para alcançar a impressionante marca de um milhão de usuários. É um crescimento de velocidade surpreendente, que a companhia fez questão de comparar com outros serviços grandes da internet.

O gráfico abaixo foi feito pelo site Statista, com base nas informações oferecidas pela OpenAI. Não são os maiores serviços ou os que mais rápido cresceram, apenas "selecionados" a critério da dona do ChatGPT.

Tempo para cada serviço chegar a um milhão de usuários.Fonte: Statista

Tempo para cada serviço chegar a um milhão de usuários.Fonte: Statista

É curiosa a ausência do TikTok no gráfico. A rede social atualmente é uma das maiores do mundo e levou apenas três anos para conquistar um bilhão de usuários.

Popularidade

A arbitrariedade dos dados selecionados não tira o impacto do feito conquistado pela plataforma de escrita por IA. O ChatGPT tem dado o que falar, com os usos mais variados possíveis. Não apenas a versatilidade do serviço, mas a qualidade de seus resultados tem surpreendido a internet - e resultou num investimento bilionário vindo da Microsoft.

A variedade de possibilidades oferecidas pelo ChatGPT gera preocupações também com seu mau usoe o número de vagas de empregos que a nova tecnologia deve matar. Os potenciais problemas não têm sido ignorados, mas soluções ainda não foram oferecidas.

Vai ficar mais simples fazer denúncias sobre dados pessoais na ANPD

Promessa é de reduzir etapas, redesenhar o modelo de reclamação e tornar tudo mais transparente, sustenta a Autoridade de Dados. http://dl...

(1).jpg)